Sadržaj

Kali Linux može se koristiti za mnoge stvari, ali je vjerojatno najpoznatiji po svojoj sposobnosti prodiranja ili "hakiranja" mreža poput WPA i WPA2. Postoje stotine Windows aplikacija koje tvrde da hakiraju WPA; nemojte ga koristiti! Oni su samo prevara, koju profesionalni hakeri koriste za hakiranje novaka ili budućih hakera. Postoji samo jedan način na koji hakeri mogu ući u vašu mrežu, a to je s Linux OS-om, bežičnom karticom s načinom nadzora i aircrack-ng ili slično. Također imajte na umu da čak i s ovim uslužnim programima, probijanje Wi-Fi-a nije za početnike. Potrebno je osnovno znanje o tome kako funkcionira WPA provjera autentičnosti i neko poznavanje Kali Linuxa i njegovih alata, pa haker koji pristupa vašoj mreži vjerojatno neće biti početnik!

Kročiti

Pokrenite Kali Linux i prijavite se, po mogućnosti kao root.

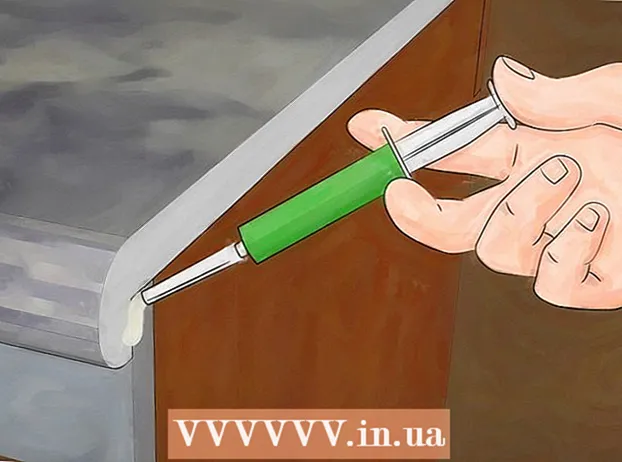

Pokrenite Kali Linux i prijavite se, po mogućnosti kao root. Spojite bežični adapter kompatibilan s ubrizgavanjem (osim ako ga vaša kartica na računalu ne podržava).

Spojite bežični adapter kompatibilan s ubrizgavanjem (osim ako ga vaša kartica na računalu ne podržava). Isključite sve bežične mreže. Otvorite terminal i upišite airmon-ng. Ovdje će se naći sve bežične kartice koje podržavaju način nadzora (i bez ubrizgavanja).

Isključite sve bežične mreže. Otvorite terminal i upišite airmon-ng. Ovdje će se naći sve bežične kartice koje podržavaju način nadzora (i bez ubrizgavanja). - Ako se ne prikazuju kartice, odspojite i ponovo spojite karticu i provjerite podržava li način nadzora. Možete li provjeriti podržava li kartica način nadgledanja tako što ćete upisati ifconfig u drugi terminal - ako je kartica navedena u ifconfig, ali ne i u airmon-ng, tada je kartica ne podržava.

Upišite "airmon-ng start", a zatim sučelje vaše bežične kartice. Na primjer, ako se vaša kartica zove wlan0, upišite: airmon-ng start wlan0.

Upišite "airmon-ng start", a zatim sučelje vaše bežične kartice. Na primjer, ako se vaša kartica zove wlan0, upišite: airmon-ng start wlan0. - Poruka "(način rada monitora omogućen)" znači da je kartica uspješno stavljena u mod monitora. Zapišite naziv novog sučelja monitora, mon0.

Tip airodump-ng nakon čega slijedi naziv novog sučelja monitora. Vjerojatno je sučelje monitora pon0.

Tip airodump-ng nakon čega slijedi naziv novog sučelja monitora. Vjerojatno je sučelje monitora pon0.  Pogledajte rezultate Airodumpa. Sada će se prikazati popis svih bežičnih mreža na vašem području, zajedno s puno korisnih informacija o njima. Pronađite vlastitu mrežu ili mrežu za koju ste ovlašteni provesti test penetracije. Nakon što otkrijete svoju mrežu na stalno naseljenom popisu, pritisnite Ctrl+C. zaustaviti proces. Zapišite kanal svoje ciljne mreže.

Pogledajte rezultate Airodumpa. Sada će se prikazati popis svih bežičnih mreža na vašem području, zajedno s puno korisnih informacija o njima. Pronađite vlastitu mrežu ili mrežu za koju ste ovlašteni provesti test penetracije. Nakon što otkrijete svoju mrežu na stalno naseljenom popisu, pritisnite Ctrl+C. zaustaviti proces. Zapišite kanal svoje ciljne mreže.  Kopirajte BSSID ciljne mreže. Sada upišite ovu naredbu: airodump-ng -c [kanal] --bssid [bssid] -w / root / Desktop / [sučelje monitora]

Kopirajte BSSID ciljne mreže. Sada upišite ovu naredbu: airodump-ng -c [kanal] --bssid [bssid] -w / root / Desktop / [sučelje monitora]- Zamijenite [kanal] kanalom vaše ciljne mreže. Zalijepite mrežni BSSID tamo gdje je [bssid] i zamijenite [sučelje monitora] imenom vašeg sučelja monitora (mon0).

- Kompletna naredba trebala bi izgledati ovako: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Čekati. Airodump sada treba samo provjeriti ciljnu mrežu kako bismo mogli saznati konkretnije informacije o njoj. Ono što zapravo radimo je čekanje da se uređaj (ponovno) poveže s mrežom, prisiljavajući usmjerivač da pošalje četverosmjerno rukovanje potrebno za razbijanje lozinke.

Čekati. Airodump sada treba samo provjeriti ciljnu mrežu kako bismo mogli saznati konkretnije informacije o njoj. Ono što zapravo radimo je čekanje da se uređaj (ponovno) poveže s mrežom, prisiljavajući usmjerivač da pošalje četverosmjerno rukovanje potrebno za razbijanje lozinke. - Četiri datoteke također će se pojaviti na vašoj radnoj površini; Ovdje se pohranjuje rukovanje nakon snimanja, zato ih nemojte brisati! Ali zapravo nećemo čekati da se uređaj poveže. Ne, to ne rade nestrpljivi hakeri.

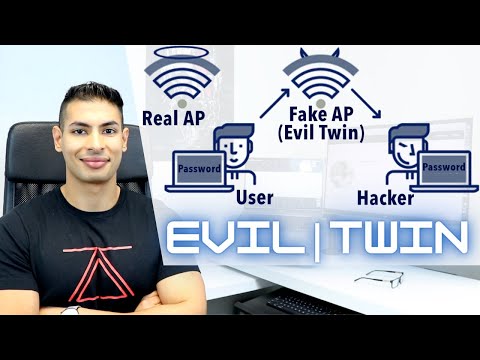

- Zapravo ćemo upotrijebiti još jedan kul alat koji dolazi s paketom zrakoplova nazvan aireplay-ng kako bismo ubrzali postupak. Umjesto da čekaju da se uređaj poveže, hakeri koriste ovaj alat kako bi prisilili uređaj da se ponovo poveže slanjem paketa za deautentifikaciju (deauth) na uređaj, čineći da misli da je to nova veza s usmjerivačem. Da bi ovaj alat radio, naravno, netko drugi mora se prvo povezati s mrežom, pa pripazite na airodump-ng i pričekajte da klijent stigne. To može potrajati dugo ili samo trenutak prije nego što se prvi predstavi. Ako se nakon dugog čekanja nijedna ne pojavi, mreža je možda sada u kvaru ili ste predaleko od mreže.

Pokrenite airodump-ng i otvorite drugi terminal. U ovaj terminal unesite sljedeću naredbu: aireplay-ng –0 2 –a [usmjerivač bssid] –c [klijent bssid] mon0.

Pokrenite airodump-ng i otvorite drugi terminal. U ovaj terminal unesite sljedeću naredbu: aireplay-ng –0 2 –a [usmjerivač bssid] –c [klijent bssid] mon0. - –0 je prečac za način smrti, a 2 je broj smrtnih paketa koje treba poslati.

- -a označava bssid pristupne točke (usmjerivača); zamijenite [usmjerivač bssid] ciljnom mrežom BSSID, na primjer 00: 14: BF: E0: E8: D5.

- -c označava BSSID klijente. Zamijenite [client bssid] BSSID-om povezanog klijenta; to je navedeno pod "STATION".

- A mon0 naravno znači samo sučelje ovog zaslona; promijenite ga ako je vaš drugačiji.

- Kompletni zadatak izgleda ovako: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 ponedjeljak.

Pritisnite ↵ Enter. Vidite kako aireplay-ng otprema pakete, a za nekoliko trenutaka trebali biste vidjeti ovu poruku na prozoru airodump-ng! To znači da je rukovanje zabilježeno i da je lozinka u rukama hakera, u jednom ili drugom obliku.

Pritisnite ↵ Enter. Vidite kako aireplay-ng otprema pakete, a za nekoliko trenutaka trebali biste vidjeti ovu poruku na prozoru airodump-ng! To znači da je rukovanje zabilježeno i da je lozinka u rukama hakera, u jednom ili drugom obliku. - Možete zatvoriti prozor aireplay-ng i kliknuti Ctrl+C. na terminalu airodump-ng, da prestanete nadzirati mrežu, ali nemojte to još raditi, u slučaju da vam kasnije trebaju neke informacije.

- Od ovog trenutka proces je u potpunosti između vašeg računala i te četiri datoteke na radnoj površini. Od njih je .cap posebno važan.

Otvorite novi terminal. Upišite naredbu: aircrack-ng -a2 -b [bssid usmjerivača] -w [put do popisa riječi] / root / Desktop /*.cap

Otvorite novi terminal. Upišite naredbu: aircrack-ng -a2 -b [bssid usmjerivača] -w [put do popisa riječi] / root / Desktop /*.cap- -a koristi se zrakoplovnom metodom za pucanje rukovanja, metoda 2 = WPA.

- -b označava BSSID; zamijenite [usmjerivač bssid] s BSSID-om ciljanog usmjerivača, kao što je 00: 14: BF: E0: E8: D5.

- -w znači pojmovnik; zamijenite [put do popisa riječi] putem do popisa riječi koji ste preuzeli. Na primjer, u korijenskoj mapi imate "wpa.txt". Tako "/ root / Desktop / *".

- .cap je put do datoteke .cap s lozinkom; zvjezdica ( *) je zamjenski znak u Linuxu, a pod pretpostavkom da na vašoj radnoj površini nema drugih .cap datoteka, ovo bi trebalo funkcionirati dobro kao što jest.

- Kompletni zadatak izgleda ovako: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Pričekajte da aircrack-ng započne postupak probijanja lozinke. Međutim, lozinku će razbiti samo ako je lozinka u rječniku koji ste odabrali. Ponekad to nije slučaj. Ako je tako, tada možete čestitati vlasniku na njegovoj mreži koja je "neprobojna", naravno tek nakon što isproba svaki popis riječi koji bi haker mogao koristiti ili stvoriti!

Upozorenja

- Provaljivanje u nečiji Wi-Fi bez odobrenja u većini se zemalja smatra nezakonitim činom ili zločinom. Ovaj je vodič za provođenje probojnog testa (hakiranje kako bi mreža bila sigurnija) i korištenje vlastite probne mreže i usmjerivača.

Potrebe

- Uspješna instalacija Kali Linuxa (što ste vjerojatno već učinili).

- Bežični adapter pogodan za ubrizgavanje / način rada monitora

- Pojmovnik za pokušaj "probijanja" lozinke za rukovanje nakon što je predana